Venir à bout des tâches récurrentes en informatique est le rêve de tout DSI et administrateur système et réseau.

Certaines de ces actions sont tellement ancrées dans le quotidien que personne ne les remet en question, or, quand on s’y penche, il y a des actions simples à mettre en place pour libérer du temps aux équipes informatiques. D’autres actions sont sensibles et on ne sait pas vraiment comment les automatiser sans rajouter de la complexité dans un processus déjà sous tension.

Voyons ensemble, les 10 tâches les plus chronophages qui pourraient être automatisées :

1. Création des comptes utilisateurs

Un nouveau collaborateur qui arrive ? Super ! Il va apporter un vent nouveau à l’équipe, il aura des connaissances à partager avec ses nouveaux collègues.

Oui mais cela veut aussi dire pour les ressources humaines et les services informatiques un travail en amont pour bien préparer son arrivée. Il faut remplir sa fiche administrative puis les équipes IT vont devoir communiquer avec les RH pour obtenir des informations précises comme sa date d’arrivée et de départ si elle est connue d’avance, son nom et prénom, son service, son poste…

C’est extrêmement répétitif et le risque d’erreur est élevé : un nom mal orthographié et tout est à refaire avec un compte Active Directory et un mail à rectifier.

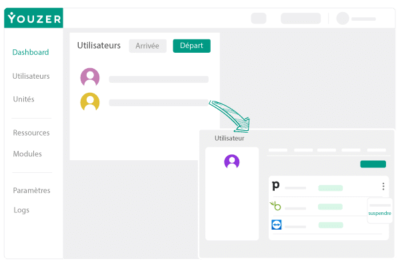

⏩ Les solutions de gestion des accès et des identités (IAM) sont justement conçues pour ce genre de situation, l’automatisation des créations de comptes. Le SIRH et l’AD sont connectés par la solution d’IAM qui est l’intermédiaire et permet de recouper certaines informations pour une automatisation des actions.

Un collaborateur qui arrive ? Les RH entrent les informations dans leur système et cela notifie automatiquement les services IT de l’arrivée d’un nouveau collaborateur. Toutes les informations nécessaires sont déjà présentes et la création de ses premiers accès se fait en un clic.

2. Suspension de comptes utilisateurs

C’est le jour du départ, on prévoit un pot de départ pour le collègue qui part, une réunion pour faire le point et éventuellement organiser la transition avec son successeur.

On oublie parfois de récupérer la liste des logiciels auxquels il avait accès ainsi que les matériels qui lui avaient été mis à disposition.

L’informatique est informée (ou pas) de son départ et doit suspendre ses comptes et récupérer son matériel. Toute la complexité réside dans le ‘ou pas’. Si le service IT n’est pas informé, il faut attendre la prochaine « revue de compte » pour pointer les utilisateurs partis depuis les 6 derniers mois et se rendre compte que ses accès n’ont pas été correctement suspendus sur l’Active Directory ou autre.

Il est aussi très probable que des comptes passent à la trappe. Quand on parle d’action récurrente et risquée, ce point en est l’illustration parfaite !

⏩ Une solution d’IAM vous permet d’avoir une notification des ressources humaines pour vous indiquer qu’un collaborateur va bientôt partir. Vous pouvez ensuite paramétrer la solution pour que ses comptes soient suspendus automatiquement ou vous laisser le choix pour en gérer manuellement certains. Si un collaborateur est parti et des comptes sont toujours actifs, vous trouverez une notification pour vous dire que vous avez des comptes en erreur avec des utilisateurs partis ayants encore des comptes actifs.

3. Création de comptes logiciels

Vous avez créé l’utilisateur, il a un compte Active Directory et maintenant il lui faut tous les logiciels de base propre à votre entreprise puis ceux spécifiques à son métier.

Cela implique encore une fois plusieurs actions de votre part avec son risque d’erreur. De plus, tous les logiciels sont configurés avec une structure précise et applicable à chaque fois. Autant de tâches informatiques répétitives qui pourraient être automatisées.

⏩ Un outil de gestion des identités et des accès vous permet de créer en un clic un compte Active Directory pour la personne qui arrive mais vous pouvez aussi simplifier davantage la création des comptes de vos utilisateurs en créant des packages logiciels.

Tous les collaborateurs de l’entreprise ont Active Directory, Microsoft 365, Slack, Zoom… regroupez-les, paramétrez-les une seule fois et appliquez le package à chaque nouvel utilisateur. Pratique !

Vous pouvez effectuer la même action pour chaque service par exemple Salesforce, Pipedrive, Trello pour les commerciaux, la Suite Adobe, Hubspot, Monday pour le marketing.

4. Gestion des droits d’accès

Ça y est, chaque utilisateur, a ses comptes, ses logiciels créés il faut maintenant définir quels droits d’accès chacun aura sur chaque compte créé.

Il est important d’avoir une politique de gestion des droits claire et bien définie car appliquer des droits administrateurs par défaut à tous est un risque élevé. Des utilisateurs pourraient effectuer des actions qui représentent un risque pour l’entreprise ou pourraient accéder à des données sensibles et compromettre l’entreprise.

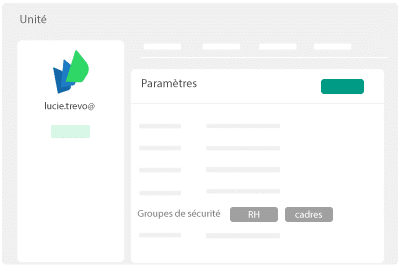

⏩ Les solutions de gestion des habilitations vous permettent de définir en amont les droits d’accès pour chaque utilisateur sur chaque logiciel. Vous pouvez créer des profils finance, ressources humaines, direction, commerciale et y appliquer des droits spécifiques en lot.

5. Monitoring des accès

Vos utilisateurs ont tous des droits d’accès bien définis, bravo à vous. Il faut à présent les monitorer. Si un utilisateur outrepasse ses droits ou si un changement de poste entraîne un changement des droits comment le saurez-vous ?

Afin d’éviter des accès à des ressources définies comme sensibles ou pour surveiller un groupe d’utilisateurs aux accès élevés, il est important de mettre en place un monitoring qui permet de vérifier que les droits effectifs d’un utilisateur sont correctement alignés avec son profil.

⏩ Reconnaissez que monitorer des accès sans outil c’est quasiment impossible. Avec un outil d’access management vous pouvez surveiller des groupes d’utilisateurs aux accès sensibles et recevoir des alertes en cas d’anomalies.

6. Gestion du matériel

Vous donnez des badges d’accès à vos collaborateurs à leur arrivée. De même, vous octroyez des cartes bancaires de l’entreprise à certaines personnes (marketing, RH, finance, commerciaux…).

Il est bien évident que vous allez les récupérer au moment de leur départ de l’entreprise ou au moment d’un changement de poste. A ce moment, il faut avoir un inventaire précis de qui a quoi sinon on risque l’oubli.

⏩ Il est facile d’ajouter dans le package d’arrivée, un badge d’accès, par exemple. Celui-ci sera géré comme un logiciel, vous aurez des notifications pour le départ d’un collaborateur et vous aurez la liste de tous les badges que vous avez attribués et ce qui vous reste.

7. Réalisation d’audits

Lorsque vous réalisez des audits vous avez besoin d’informations telles que la liste complète des comptes actifs, la liste des utilisateurs, la liste des accès ‘qui a quoi’.

Sans une vision globale et de votre SI cela va vous prendre des jours pour avoir une liste complète.

⏩ Un outil d’IAM est vraiment LA solution pour faciliter ses audits et sa surveillance quotidienne. Vous aurez la possibilité de filtrer très finement vos utilisateurs, les comptes, les logiciels, le stock matériel …

Vous pouvez retrouver dans la fiche d’un utilisateur tous les logiciels auxquels il a accès et les droits qui lui sont attribués. Vous pouvez aussi trouver l’ensemble des utilisateurs qui ont des comptes sur un logiciel.

Vous pouvez avoir une vision globale de vos habilitations.

Ce livre blanc vous aide à identifier les coûts cachés de vos processus manuels (licences inutilisées, pertes de temps, risques de sécurité...) et à évaluer concrètement le ROI d’une automatisation. 📖

À l’intérieur :

- Des chiffres concrets issus d’un cas réel.

- Les erreurs à éviter dans l’évaluation des coûts.

- Des conseils pour objectiver votre projet IAM

8. Réinitialisation des mots de passe

Combien de fois par jour, vos services sont-ils dérangés pour des réinitialisations de mots de passe ? La réponse est beaucoup trop !

C’est vraiment LE dérangement inutile et qui fait perdre du temps à tout le monde, utilisateur comme administrateur système.

⏩ La solution c’est une plateforme unique pour gérer les self-reset, disponible pour vos utilisateurs.

Grâce à une plateforme d’IAM vous avez des accès pour la gestion des identités et des accès et vous pouvez aussi avoir un site dédié pour les utilisateurs où ils auront accès à tous les logiciels qui leur sont attribués avec la possibilité de faire des demandes de réinitialisation de mots de passe.

9. Envoi des identifiants aux utilisateurs

Qu’y a-t-il de plus inutile pour les collaborateurs ou pour l’IT qu’une réinitialisation de mots de passe ? Ça arrive d’oublier son mot de passe et pourtant ça peut bloquer de longues minutes…

⏩ Les utilisateurs accèdent à leur interface où ils ont la possibilité de réinitialiser leur mot de passe selon les applications. Ils gagnent du temps et de l’autonomie, l’IT gagnent du temps et en tâches à faible valeur ajoutée.

10. Récupérer les informations d'un nouvel arrivant

Pour enregistrer un nouvel arrivant, le processus est, généralement bien en place. Les RH remplissent un formulaire exhaustif qu’elles transmettent au service IT. Toutes les informations nécessaires à la création d’un utilisateur sont présentes.

Même si le processus peut-être chronophage, il fonctionne.

En revanche, quand il s’agit d’intégrer un prestataire extérieur (consultant, intérimaire…) la machine s’enraye.

⏩ Les utilisateurs sont directement synchronisés avec le SIRH. Les RH et les IT n’ont plus ce travail de transmission / retranscription à faire (ce qui peut éviter des coquilles).

Pour ce qui est des prestataires extérieurs, une solution d’IAM aide vraiment à l’enregistrement propre et simplifié d’un utilisateur. Le manager ou le chef d’équipe peut lui même rentrer les informations dans un formulaire que vous aurez préalablement établi. Cela vous fera gagner un temps précieux en limitant les aller-retours car vous aurez à disposition toutes les informations nécessaires sur les actions IT à lancer pour ce nouvel arrivant.

Alors, l’automatisation gadget ou nécessité ?

L’automatisation n’est pas un luxe qu’on s’octroie au sein de l’IT mais rentre bien dans une dimension de sécurité et d’image de marque employeur.

Ne pensez pas que vous gérez ;) vous risquez de créer des failles dans votre sécurité interne.

Les avantages sont multiples avec :

- un gain de temps pour les équipes IT

- une diminution des risques d’erreur

- une standardisation des processus

- une brique supplémentaire contre le cyber-risque

- une impossibilité humaine à maintenir un système à jour avec de nombreux arrivées et départs

- une image plus professionnelle au sein de l’entreprise

- un limitation des tâches à faible valeur ajoutée